2024. 4. 18. 05:35ㆍ보안/포렌식

1.What’s the Operating System version of the Server? (two words)

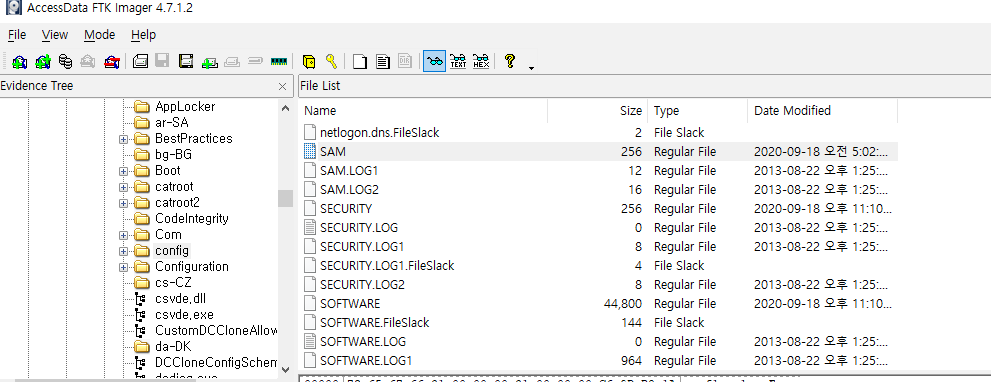

오랜만에 해서 한참 찾았는데 SAM, SOFRWARE, SYSTEM 등 raw 파일들은

Windows - System32 - config 폴더에 있는 걸 기억하자.

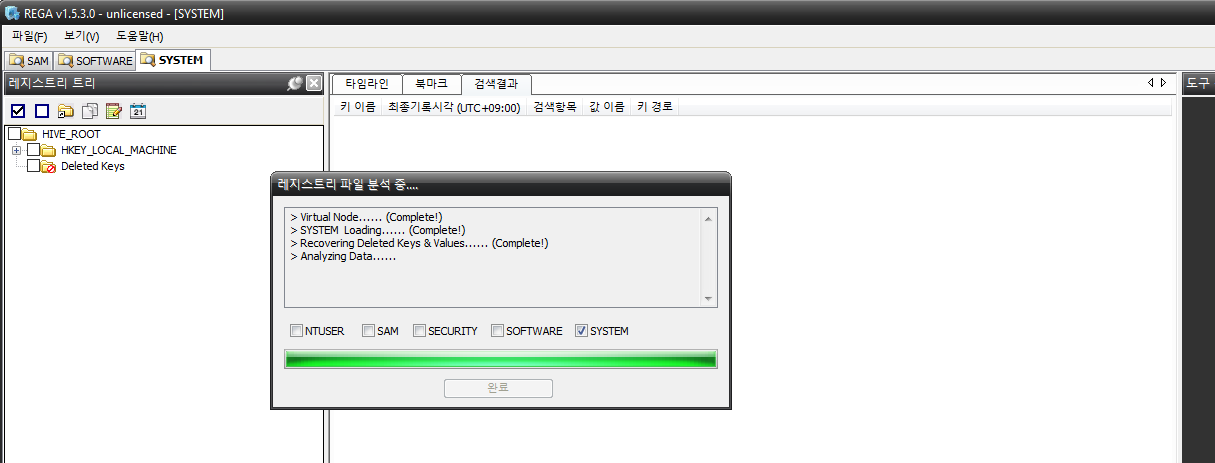

세개 다 Rega에서 열어주자.

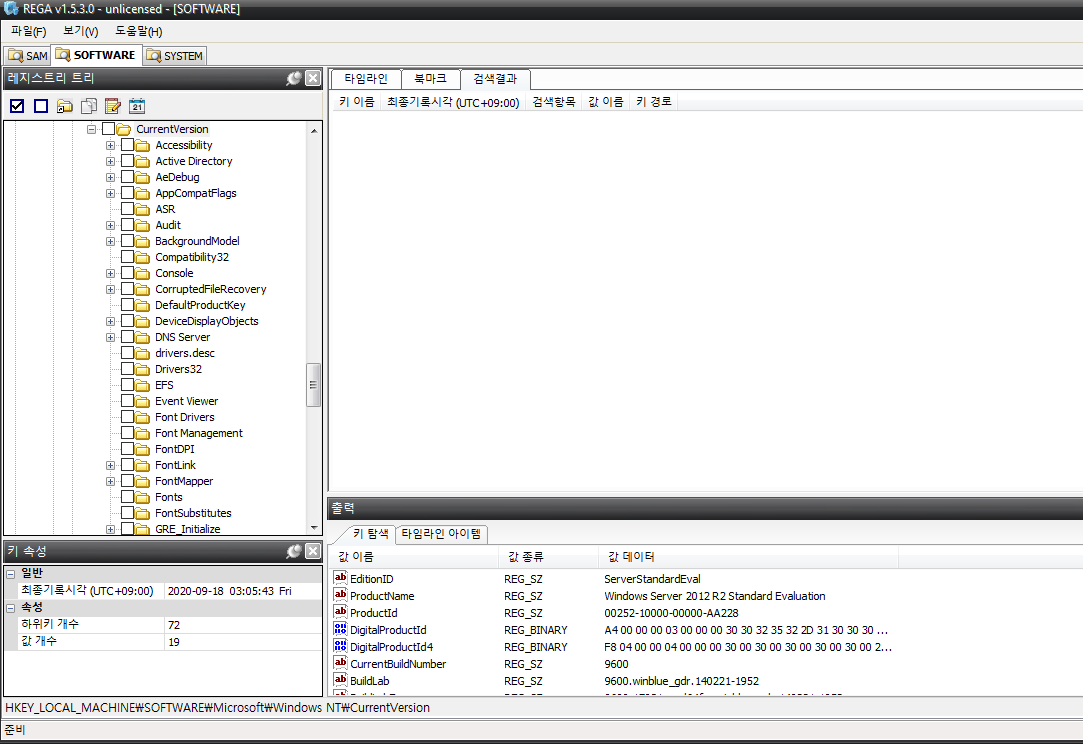

전에 문제 풀 때 공부했던 걸 찾아보니(풀었던 기억이 있어서)

HKLM\SOFTWARE\Microsoft\Windows NT\CurrentVersion - 운영체제 버전을 레지스트리 상에서 확인하는 경로

이 경로로 가면 ProdectName에 답을 찾을 수 있다.

** Currentversion 6.3(version number) - 2012 R2(Operation System)

*** 이거 안해도 rega에서 오른쪽에 원도우 설치 정보에 나온다.

답 : 2012 R2

2.What’s the Operating System of the Desktop? (four words separated by spaces)

답 : Windows 10 Enterprise Evaluation

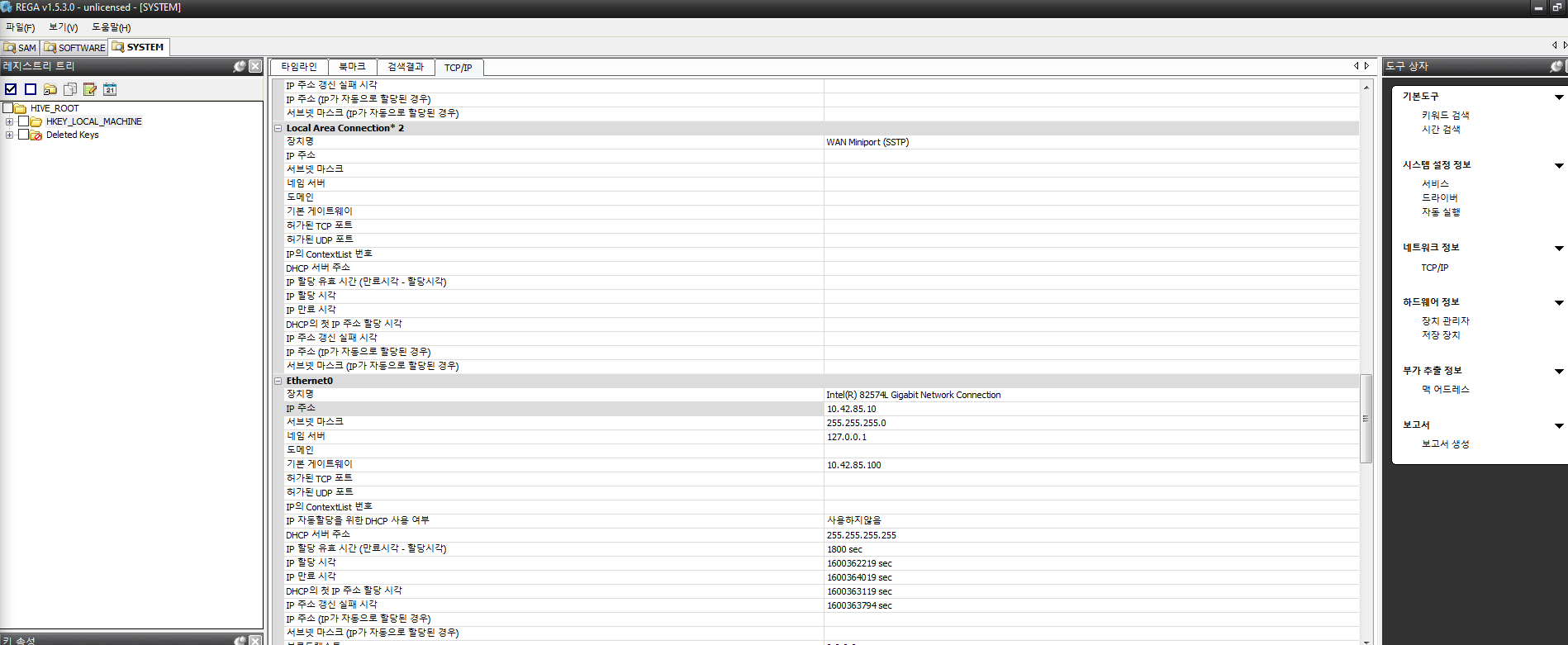

3.What was the IP address assigned to the domain controller?

IP 주소는 SYSTEM에서 오른쪽에 TCP/IP 부분에 나와있다.

답 : 10.42.85.10

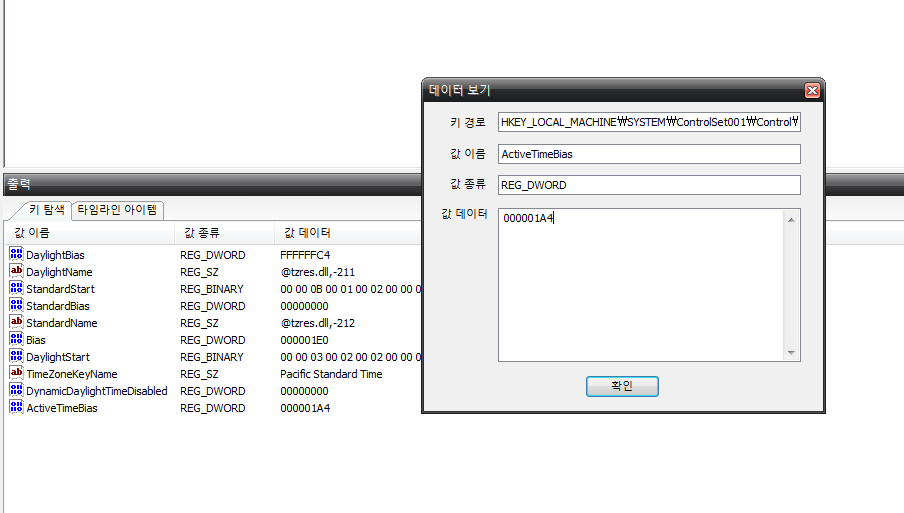

4.What was the timezone of the Server?

Active Time Bias값은 1A4로 UTC-7이 정답일 거라 생각했는데 아니었다.

이해가 안되서 좀 찾아봤다.

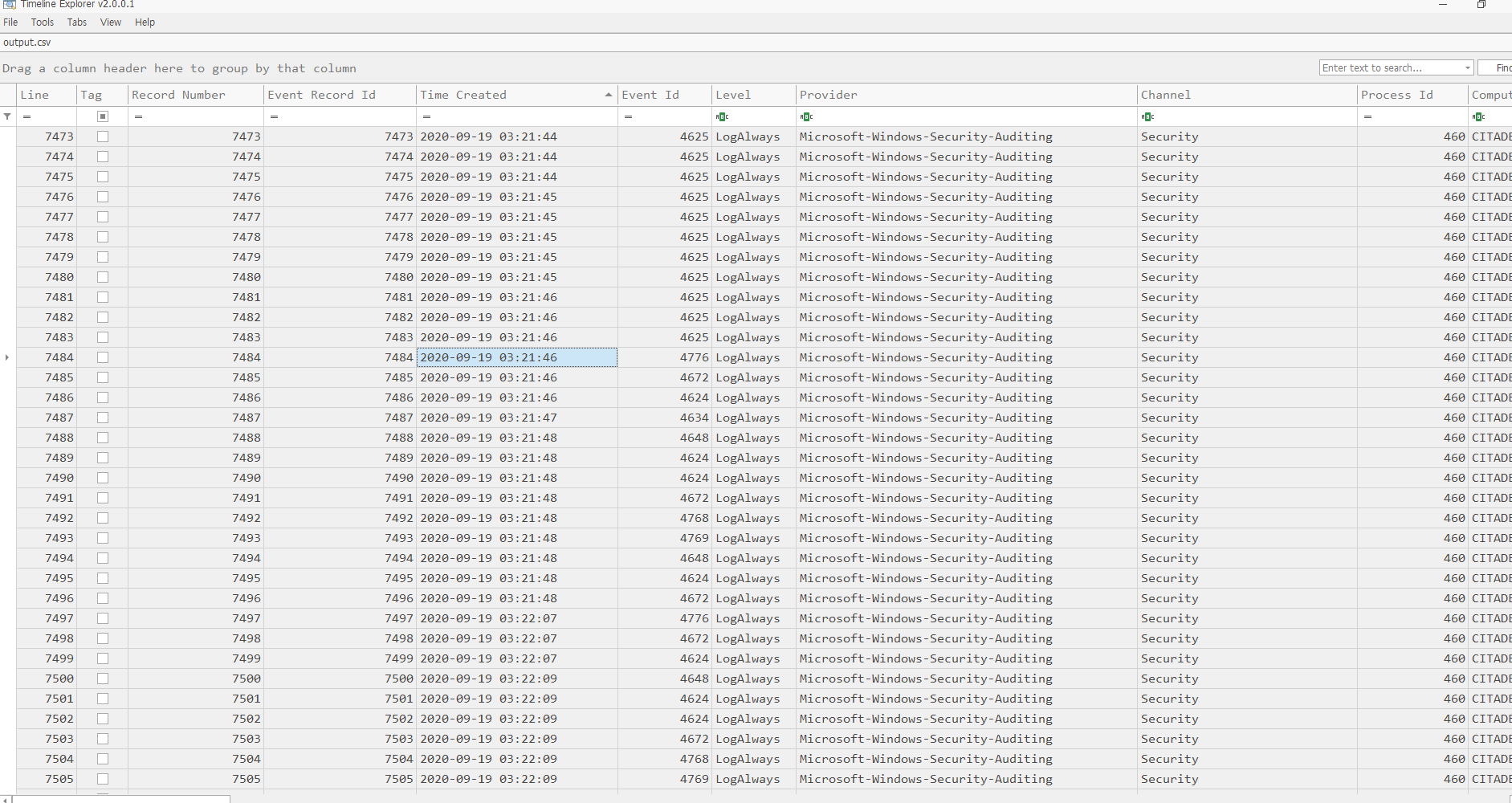

Security.evtx(이벤트 로그)를 evtxecmd를 사용해 timelinexplorer로 열어준다.

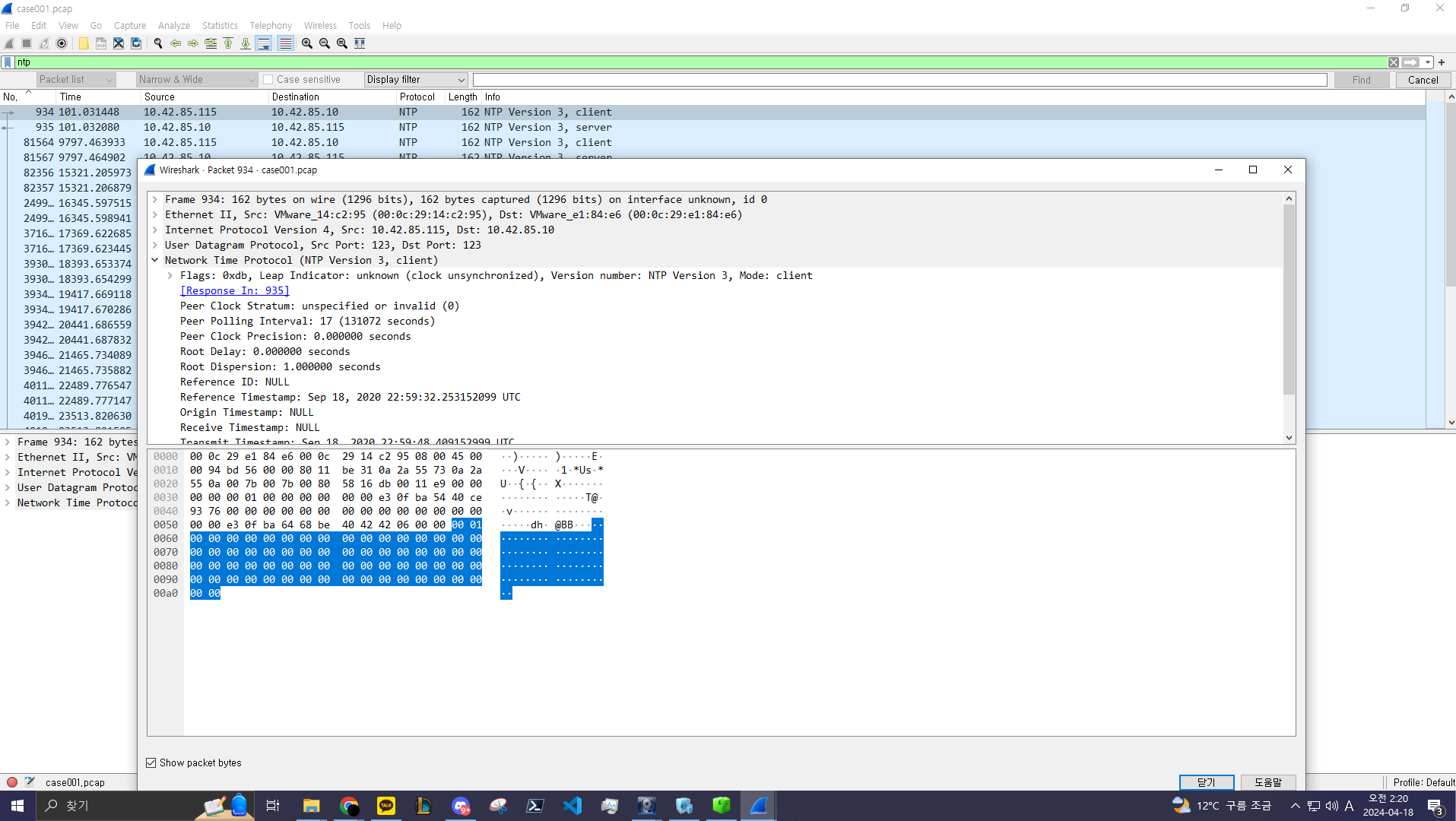

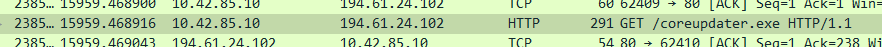

문제 파일에 같이 있는 Case001.pcap파일을 WireShark에서 열어준 후 NTP(Network Time Protocol) 패킷을 보면

clock unsynchronized라고 나온다. 서버와 클라이언트 시간이 일치하지 않는다는 소리인 것 같다. 한시간이 밀려서 한시간 밀린 게 UTC의 답이라고 하는데 WireShark상에서 시간이 계속 너무 다르게 나와서 정확히 이해하지 못했다.. 나중에 알게되면 수정)) 서버 시간과 클라이언트 시간이 다를 수도 있다 정도로 이해하고 넘어갔다.

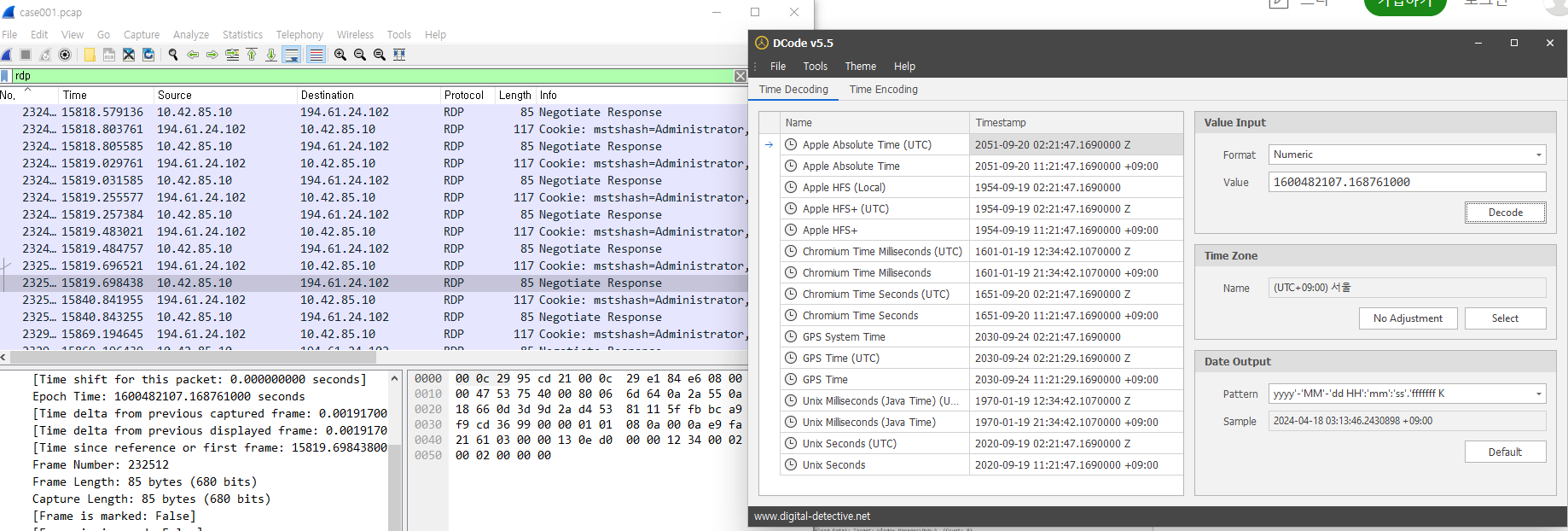

-> 쓰고 바로 깨달았다. 내가 본 시간은 도착 시간이고 Epoch time 을 Dcode 프로그램으로 돌려보니

한 시간 차이가 난다.

답 : UTC-6

5.What was the initial entry vector (how did they get in)?. Provide protocol name.

WireShark에서 확인할 수 있다.

답 : RDP

6.What was the malicious process used by the malware? (one word)

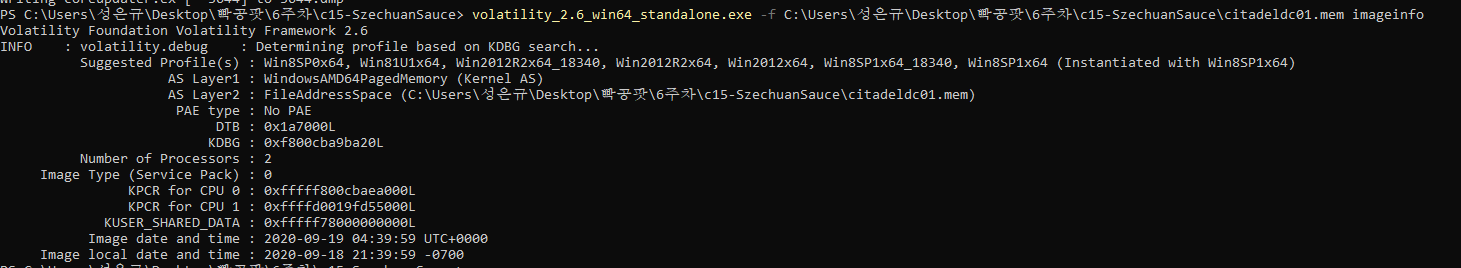

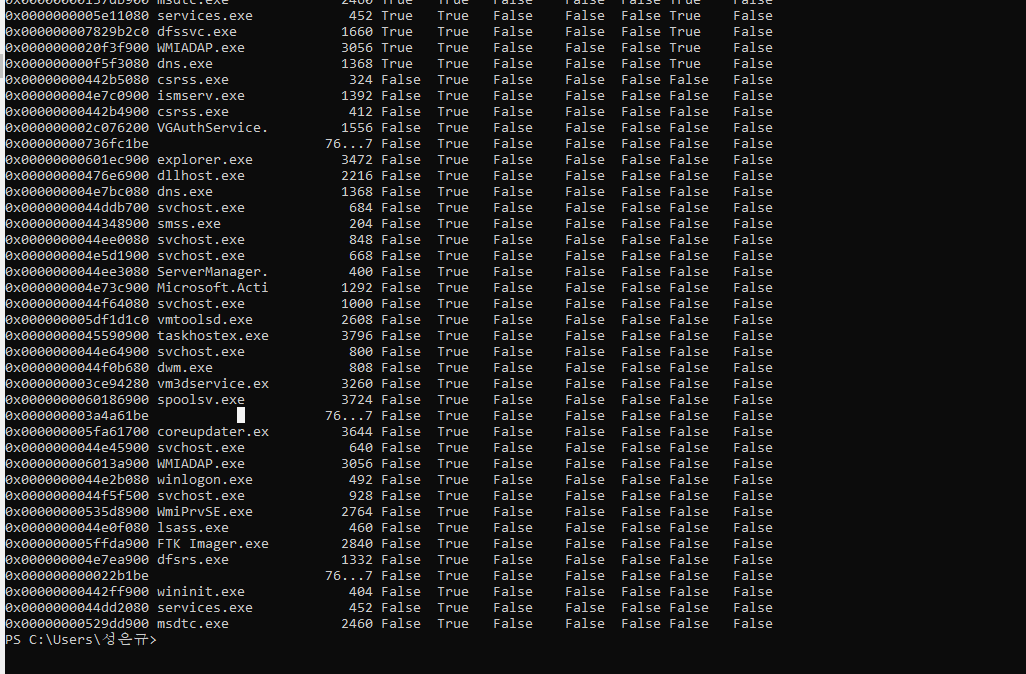

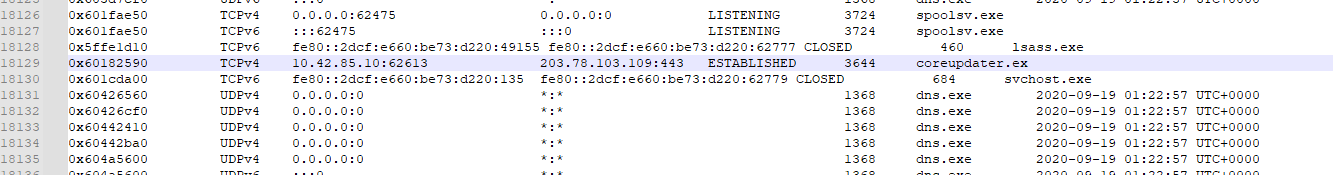

volatility에서 psxview를 추출해보니 이름이 나오지 않는 파일들이 있었다.

pstree에서 보니 수상한 프로세스가 있었다. hnds에 ---도 그렇고 검색해보니 악성 프로세스 같았다.

답 : coreupdater

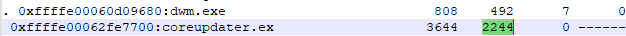

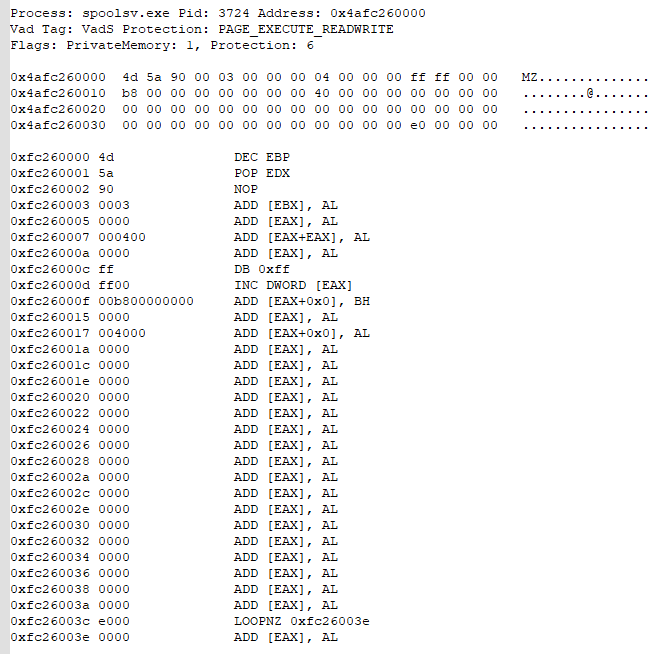

7.Which process did malware migrate to after the initial compromise? (one word)

malfind해봤는데 아무것도 나오지 않았다.

** 구글링으로 찾아보니까 운영체제를 바꿔서 하니까 나왔다. --> 왜?

malfind파일에 코드가 삽입딘 걸로 보이는 프로세스를 찾았다.

답 : spoolsv

8.Identify the IP Address that delivered the payload.

netscan을 추출해서

중간에 공격자 ip와 통신을 한 ip 주소를 찾을 수 있다.

답 : 203.78.103.109

10.Where did the malware reside on the disk?

filescan에서 프로세스의 이름을 검색하면 위치가 나온다.

답 : C:\Windows\System32\coreupdater.exe

11.What's the name of the attack tool you think this malware belongs to? (one word)

filescan에서 찾은 프로세스를 virustotal에 던져보자.

Metasploit이라는 단어가 보인다.

Metasploit : 오픈소스 도구로 , 공격 코드, 페이로드 인코더, 정찰 도구, 보안 테스팅 등을 제공하는 체계

답 : Metasploit

12.One of the involved malicious IP's is based in Thailand. What was the IP?

virustotal의 검색 기능 활용

IP를 검색하니 태국이라고 나온다.

답 : 203.78.103.109

13.Another malicious IP once resolved to klient-293.xyz . What is this IP?

역시 virustotal 에 klient-293.xyz를 검색해주면 된다.

답 : 194.61.24.102

14.The attacker performed some lateral movements and accessed another system in the environment via RDP. What is the hostname of that system?

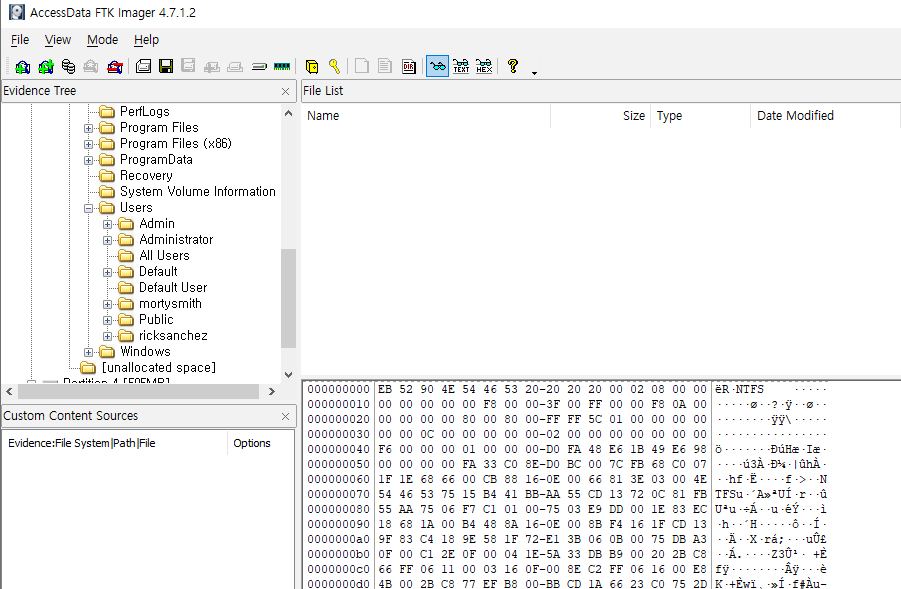

처음에 E01파일이 두개 있는게 이상했는데 여기서 쓰이는 것 같다.

FTK imager에서 두 번째 E01 파일을 열어준 후

rpd 파일이 나오는데, notepad++에서 열어주면 host name 이 나온다.

답 : DESKTOP-SDN1RPT

15.Other than the administrator, which user has logged into the Desktop machine? (two words)

처음에 뒤적이다가 찾았었는데

Users에 이름 두개가 있다.

답 : rick sanchez

16.What was the password for "jerrysmith" account?

힌트를 좀 봤다.

NTDS에 ntds.dit을 확인하래서 찾아봤다.

https://blog.xeph.dev/2020/08/16/extract-nt-hash-password-from-active-directory-ntds-dit/

AD의 모든 정보는 Domain Controller의 NTDS.dit 파일에 저장된다. -> NT hash 형태의 비밀번호도 이 파일에 저장된다고 한다.

NTDS.dit 파일과 SYSTEM 하이브를 통해 해시를 가져올 수 있다.

그럼 비밀번호를 구할 수 있다.

--> 정확한 이해 X 추후 추가 공부 후 수정

답 : !BETHEYBOO12!

17.What was the original filename for Beth’s secrets?

filecan.log파일에서 Beth 검색

답 : SECRET_beth.txt

18.What was the content of Beth’s secret file? ( six words, spaces in between)

Secret이라는 폴더가 있는데 이건 정답이 아니었다.

추출을 해보앗는데 뭐가 변하진 않았다.

찾아보다가 휴지통 파일에서 찾았다.

답 : Earth beth is the real beth

19.The malware tried to obtain persistence in a similar way to how Carbanak malware obtains persistence. What is the corresponding MITRE technique ID?

Crabanak 홈페이지에 들어가보자.

provide persistent 라는 설명과 함께 ID가 나온다.

답 : T1543.003

'보안 > 포렌식' 카테고리의 다른 글

| Linux 아티팩트 (1) | 2024.05.01 |

|---|---|

| ext4파일 시스템 삭제된 파일 복구 원리 (0) | 2024.04.27 |

| [Dreamhack] lolololologfile Write-up (0) | 2024.04.17 |

| [Dreamhack] Enc-JPG (0) | 2024.04.11 |

| NTFS Walker를 사용한 파일 복구 (1) | 2024.04.11 |